Hướng dẫn nhanh cấu hình Postgres để kết nối Metasploit

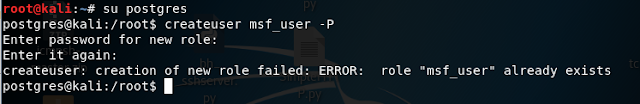

Bài viết trên đây được tham khảo tại đây Chạy server postgrep ngay lúc đầu nhá: sudo service postgrep start Bắt đầu postgres user: root@kali:~# su postgres Tạo user: createuser msf_user -P Ở đây là tôi tạo username là: msf_user Các bạn có thể làm để tên như tôi. Password thì các bạn nhập vào(nó sẽ hide đi). Vì của tôi đã tạo rồi nên nó mới báo lỗi như thế. Tiếp theo là tạo database: createdb --owner=msf_user msf_database Với user là msf_user thì database chứa nó sẽ là msf_database Vì mình cũng đã tạo database ra rồi nên nó báo lỗi là đã tồn tại database đó rồi. Cuối cùng, ta kết nối với postgrep. Như hình nha mấy bạn db_status: Kiểm tra trạng thái kết nối. db_disconnect: ngắt kết nối với database. db_connect user:password@127.0.0.1/database_name Kết luận, việc kết nối database với metasploit cũng như việc tạo username, database trong postgrep cũng khá là đơn giản chứ nhỉ 😁😁😁. Vậy mà mình từng bỏ phần này vì không biết làm thế nào, ...