Exploit ms08_067_netapi Metasploit

Như tiêu đề, hôm nay mình sẽ giới thiệu cho các bạn cách khai thác mã lỗi ms08_067_netapi

Trước khi đi vào quá trình pentest, xin các bạn 2p để hiểu image dưới đây 😁

Mình đang học và làm theo quyển Metasploit-The Penetration Tester s Guide.Các bạn có thể mua sách để ủng hộ tác giả tại đây.

OK vào vấn đề thôi!

OS attacker: Kali linux 2017.2

OS target: Windows XP SP3

B1: Khởi động metasploit bằng dòng lệnh: msfconsole

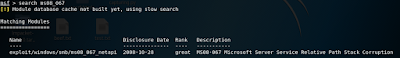

B2: Search coi module exploit này ở đâu và có hay không?

B3: Set PAYLOAD cho module exploit này và show các option của nó.

Ở đây, tôi xin trích phần chú thích trong PAYLOAD này: "This means that it listens on a port waiting for a connection until either one is established or it is told to abort."(Có thể hiều là: payload này nó sẽ lắng nghe trên một port cho đến khi 1 trong 2 thiết lập kết nối hoặc nó sẽ từ chối)

B4: Set các option của nó và nhập lênh khai thác exploit:

B5: Bước này có thể thành công hoặc không? Đó là điều bạn phải chấp nhận rủi ro của nó, đơn giản bởi vì OS của target có thể đã update đế vá lỗi rồi hoặc có thể có firewall thì nó không thể thành công được. Tương tự như các payload khác của framework này. Ở đây, tôi sử dụng windows xp chưa có update hay set firewall nên nó vẫn thành công.

Ở đây tôi đã tấn công máy windows xp thành công rồi, nếu thành công bạn có thể nghiên cứu thêm các cracking khác của nó. Ngay màn hình chứa dòng lệnh meterpreter > nhập help để biết thêm về các tùy chọn khác để cracking máy victim vd như: keylog, webcam, get passdump, ...

Kết thúc bài tấn công đơn giản tại đây, hiện tại đây vẫn là 1 module FREE và mình vẫn là SCRIPTKID chưa phải là HACKER nên chưa có thể lấy để đi "khè" người khác nói rằng hack này hack nọ. Hẹn các bạn tại bài tiếp theo :). Các bạn có thắc mắc gì cứ comment ở dưới nhe 😊😊

Trước khi đi vào quá trình pentest, xin các bạn 2p để hiểu image dưới đây 😁

|

| Trích từ quyển Metasploit-The Penetration Tester s Guide |

OK vào vấn đề thôi!

OS attacker: Kali linux 2017.2

OS target: Windows XP SP3

B1: Khởi động metasploit bằng dòng lệnh: msfconsole

B2: Search coi module exploit này ở đâu và có hay không?

B3: Set PAYLOAD cho module exploit này và show các option của nó.

Ở đây, tôi xin trích phần chú thích trong PAYLOAD này: "This means that it listens on a port waiting for a connection until either one is established or it is told to abort."(Có thể hiều là: payload này nó sẽ lắng nghe trên một port cho đến khi 1 trong 2 thiết lập kết nối hoặc nó sẽ từ chối)

B4: Set các option của nó và nhập lênh khai thác exploit:

B5: Bước này có thể thành công hoặc không? Đó là điều bạn phải chấp nhận rủi ro của nó, đơn giản bởi vì OS của target có thể đã update đế vá lỗi rồi hoặc có thể có firewall thì nó không thể thành công được. Tương tự như các payload khác của framework này. Ở đây, tôi sử dụng windows xp chưa có update hay set firewall nên nó vẫn thành công.

Ở đây tôi đã tấn công máy windows xp thành công rồi, nếu thành công bạn có thể nghiên cứu thêm các cracking khác của nó. Ngay màn hình chứa dòng lệnh meterpreter > nhập help để biết thêm về các tùy chọn khác để cracking máy victim vd như: keylog, webcam, get passdump, ...

Kết thúc bài tấn công đơn giản tại đây, hiện tại đây vẫn là 1 module FREE và mình vẫn là SCRIPTKID chưa phải là HACKER nên chưa có thể lấy để đi "khè" người khác nói rằng hack này hack nọ. Hẹn các bạn tại bài tiếp theo :). Các bạn có thắc mắc gì cứ comment ở dưới nhe 😊😊